Per fare una valutazione corretta e attendibile del rischio in un ambito così articolato e complesso come quello informatico bisogna affidarsi a metodi riconosciuti dalla comunità scientifica.

Bisogna adottare un modello che permetta di avere una valutazione del rischio puntuale, attendibile e anche certificabile se necessario.

A questo scopo passiamo velocemente in esame quali sono le leggi e i regolamenti sui quali basare la valutazione del rischio informatico.

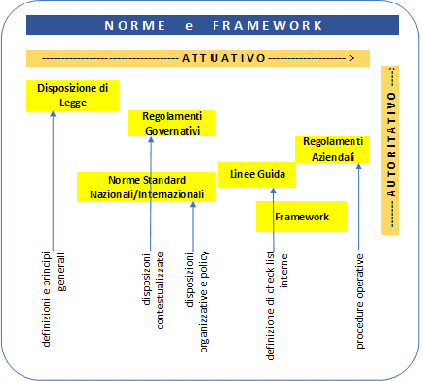

Queste fonti normative vanno considerate in base a due diversi principi:

- Autoritativo: determina l’inderogabilità della norma in funzione dell’autorità che l’ha emanata

- Attuativo: definisce i passaggi necessari per l’applicazione concreta.

Il principio autoritativo e attuativo

Le Disposizioni di legge, che definiscono termini e principi generali, hanno il più alto livello di importanza dal punto di vista autoritativo poiché tutte le altre norme dovranno essere coerenti a queste disposizioni e mai in contrasto. Ma dal punto di vista attuativo hanno poco impatto perché definiscono le linee generali da seguire. Per l’obiettivo posto possono essere consultate per avere un quadro generale.

I Regolamenti Governativi sono più specifici ed entrano nel contesto.

Per esempio, per tutti gli enti pubblici, in Italia sono presenti “le misure minime di sicurezza ICT” (marzo/aprile 2017) emanate dall’AgID e sono un riferimento pratico per valutare e migliorare il livello di sicurezza informatica delle amministrazioni pubbliche, al fine di contrastare le minacce informatiche più frequenti. Per una valutazione corretta e puntuale del rischio, queste norme possono aiutare maggiormente sotto il punto di vista operativo in quanto esplicano quali sono le valutazioni da fare.

Le linee guida sono raccolte di raccomandazioni per lo più di carattere comportamentale e definiscono le best pratice, le prassi più significative e che hanno prodotto migliori risultati riferiti a determinati obbiettivi o contesti operativi.

Hanno un basso valore autoritativo in quanto non si tratta di procedure obbligatorie, ma un alto livello attuativo poiché riscontrano un’ampia applicazione pratica. Sono redatte da gruppi, anche eterogenei, di esperti per cui abbracciano la materia a 360 gradi. Includono inoltre livelli di importanza e priorità relativamente alla loro implementazione.

Il regolamento aziendale, riferito chiaramente all’uso degli strumenti informatici, ha valore autoritativo limitatamente all'ambito aziendale, ma ha un valore attuativo molto alto in quanto i dipendenti sono obbligati a sottoscriverlo e rispettarlo.

Per definizione il regolamento aziendale è quel documento nel quale sono contenute tutte le disposizioni, comportamenti e misure organizzative richieste ai dipendenti e/o collaboratori aziendali per contrastare i rischi informatici.

Le norme (standard) nazionali o internazionali hanno alto livello autoritativo perché scritte e cogenti. Si trovano a metà del livello attuativo in quanto non sono sempre attuate in maniera puntuale. Un esempio è l’attuale GDPR che ancora non è adottato da una buona parte di aziende.

I Framework e la ISO 27001

I Framework, benché non siano a livello autoritativo, completi di tutte quelle caratteristiche che ha una norma e non possono in alcun modo essere considerati strumenti per il rispetto dei regolamenti vigenti, sono molto applicati in quanto hanno sia una componente di valutazione che una componente inerente, l’azione e la correzione delle aree più esposte al rischio.

In Italia il Framework Nazionale per la cybersecurity (ora alla versione 2) inizia ad essere conosciuto e applicato da diverse organizzazioni. L’attuale versione introduce contributi volti a cogliere gli aspetti fondamentali legati alla protezione dei dati secondo quanto previsto dal GDPR.

Per le organizzazioni che già implementano misure coerenti con il Regolamento 679/2016, il Framework può rappresentare un utile strumento per guidare le necessarie attività di continuo monitoraggio.

La ISO 27001 definisce i requisiti necessari per impostare e gestire un sistema di gestione della sicurezza delle informazioni aziendali.

Questo sistema di gestione lavora su più fasi, in primis identifica gli asset coinvolti nella gestione delle informazioni (anche non digitali). Nella seconda fase verifica che siano stati adottati i controlli necessari ad applicare dei controlli, in base poi agli obiettivi selezionati dai quali scaturisce una valutazione del rischio.

Raggiunto questo obiettivo vengono proposti anche suggerimenti per mitigare il rischio. È consigliabile eseguire periodicamente (al cambio/implementazioni di nuovo trattamenti) le verifiche del framework o della ISO 27001 in modo da verificare quanto sia il nostro rischio e se lo stiamo effettivamente abbassando.

Tutti e due i sistemi sono applicabili sia ad organizzazioni statali che private.

Adottando la ISO 27001 una società o ente può dimostrare ai propri clienti, azionisti ed enti statali che trattando con l’azienda certificata può effettivamente mantenere le proprie informazioni al sicuro.

Sia il framework nazionale per la cybersecurity che la ISO 27001 definiscono chiaramente quali documenti siano obbligatori e quale sia il minimo livello di misure da implementare.

Solitamente questi strumenti stabiliscono che cosa deve essere soddisfatto e non come questo debba essere attuato.

Indipendentemente dallo strumento utilizzato nell’ambito della propria organizzazione, attuare un sistema di conformità aiuta l’organizzazione a gestire i rischi, migliorare la sicurezza e a dimostrare impegno (accountability) per la qualità e il miglioramento continuo.

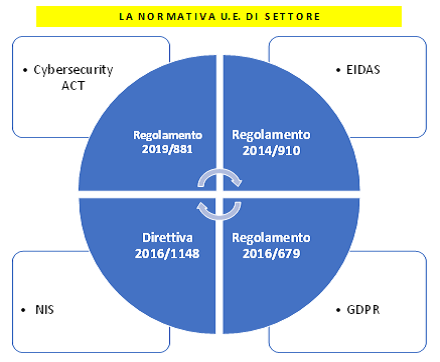

Le normative di settore

Sempre per capire meglio a quali direttive o Regolamenti fare riferimento per fare delle valutazioni corrette e coerenti con le leggi vigenti è importante svolgere un rapido esame delle normative raggruppate nello schema riportato a lato.

Troviamo il Cybersecurity Act che ha valenza a livello europeo e definisce un quadro di regolamentazione per la protezione dei dispositivi sia di uso industriale che civile.

Questo regolamento riguarda sia la sicurezza informatica dei prodotti che dei servizi ICT in Europa.

Sempre grazie a questo, le aziende possono presentare un’autocertificazione dei loro prodotti/servizi dove possono presentare una dichiarazione di conformità e vedersi riconoscere uno dei tre livelli di affidabilità (base, sostanziale o elevato n.d.r.) che corrisponde alla capacità di resistere agli attacchi acquisendo un criterio di garanzia, in ambito security, e maggiore rispetto ad altri competitor.

Il regolamento EIDAS del 2014 (Electronic IDentification, Authentication and trust Services) ha permesso di creare standard Europei per tutto quello che di finanziario si muove in rete. Dal trasferimento di denaro a forme di autenticazione elettronica, o firme elettroniche. Lo scopo è conferire al documento digitale l’equivalente valore legale riservato a quello cartaceo (valido nell'ambito dell'Unione Europea).

La direttiva NIS ha l’obiettivo di rendere i sistemi informatici nazionali (ed Europei) più sicuri. Rispetto alle precedenti norme, oltre che standardizzare a livello europeo tali regole, rende cogenti agli operatori di servizi essenziali particolari misure di monitoraggio, preparazione, risposta e recupero dei servizi stessi.

È chiaro che il piano di valutazione dei rischi è la base della direttiva.

I settori di servizi essenziali sono identificati in: produzione e trasporto di energia, trasporti in genere, banche, mercati finanziari, sanità, fornitura e distribuzione di acqua potabile e infrastrutture digitali. Nonché motori di ricerca, servizi cloud e piattaforme di commercio elettronico.

IL GDPR o Regolamento Privacy UE 2016/679 è la legge europea di cui si sente più parlare.

Esso ha lo scopo di regolamentare la protezione dei dati personali dei cittadini europei.

L’art. 5 comma 1 lettera F recita “trattati in maniera da garantire un’adeguata sicurezza dei dati personali, compresa la protezione, mediante misure tecniche e organizzative adeguate, da trattamenti non autorizzati o illeciti e dalla perdita, dalla distruzione o dal danno accidentali («integrità e riservatezza»)”.

L’art 32 prosegue “Tenendo conto dello stato dell’arte e dei costi di attuazione, nonché della natura, dell’oggetto, del contesto e delle finalità del trattamento, come anche del rischio di varia probabilità e gravità per i diritti e le libertà delle persone fisiche, il titolare del trattamento e il responsabile del trattamento mettono in atto misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio […]” Il considerando 71 verso la fine dispone “metta in atto misure tecniche e organizzative adeguate al fine di garantire, in particolare, che siano rettificati i fattori che comportano inesattezze dei dati e sia minimizzato il rischio di errori e al fine di garantire la sicurezza dei dati personali secondo una modalità che tenga conto dei potenziali rischi esistenti per gli interessi e i diritti [...]”

Quanto sopra palesa che i rischi legati al trattamento delle informazioni sono: rischi significativi per i diritti e le libertà fondamentali della persona (profilazione), rischio di distruzione accidentale o illegale, rischio di violazioni o perdita dei dati (il cosiddetto data breach), rischio di modifica non voluta (falsificazione dei dati) e rischio di comunicazione e diffusione non consentita.

Questa carrellata di classificazioni di strumenti e regolamenti non è sicuramente esaustiva, ma ha l’unico scopo di aiutare a comprendere come classificare le informazioni e come valutare il rischio e procedere progressivamente alla sua riduzione.

Soprattutto è volta a sottolineare l’ampiezza e la complessità dello scenario che va tenuto in considerazione per poter procedere con consapevolezza ad una valutazione del rischio concreta e puntuale, ma che sia soprattutto conforme alle normative attuali e certificabile.

La certificazione in questo ambito così vasto ha una molteplice valenza.

- Cautela nei confronti delle normative

- Protegge dal subire danni o perdite che possono essere evitati

- Valorizza agli occhi dei clienti conferendo affidabilità

La vastità di questo argomento non deve scoraggiare, ma motivare e far comprendere il valore aggiunto che l’azienda acquisisce nell’adottare le corrette strutture per la gestione delle informazioni e nella valutazione del rischio che di fatto si trasformano in strumenti che conferiscono forza alla struttura aziendale e un accrescimento in termini di affidabilità e serietà dell’immagine aziendale stessa.

Articolo a cura del Gruppo Cyber Security | Comitato Scientifico di ASSO DPO